2022年4月 第23页

-

令牌化技术对PCI DSS合规的影响是怎样的?

我对支付行业的身份验证和令牌技术概念感到困惑。作为一次性密码的令牌和令牌Apple Pay使用令牌有什么区别?PCI DSS等合规机构如何看待令牌化技术?Mike Chapple:令牌技术是我最喜欢的安全技术之一,尤其是因为它有助于减少PCI DSS合规范围。在深入研究该技术的工作原理之前,让我解释一个困惑的问题。在安全领域,“令牌”它被用于两个概念。熟悉的令牌可以是人们携带的物理实体(通常在钥匙链上),它可以在多因素身份验证系统中生成一次性密码。但这并不是我们在令牌技术中所说的令牌。令牌技术中使用的令牌是指用于替...

-

假冒防毒软件借消费者恐慌心理施行欺诈

“你的手机存在***请立即下载病毒***进行查杀”。当你的手机弹出这个提示时,你会立即点击链接下载吗?一旦你这样做了,最有可能的事情不是让手机更安全,而是掉进去“毒窝”。趋势科技发现,一些犯罪分子PC欺诈技术转移到手机上,使用虚假的防毒软件传播真正的恶意软件,窃取用户信息,执行恶意广告和其他命令。趋势技术提醒用户在通过手机上网时不要相信此类提示信息,并在正式的第三方应用商店下载认证的安全防护软件。在这种恶意软件感染事件中,犯罪分子利用漏洞将恶意程序植入消费者手机,或者干脆利用弹出式恶意广告“警告”为了引起用户的恐慌...

-

瀚思(HanSight)牵手华为 共建大数据商业联盟圈

近日,华为科技有限公司与韩思(HanSight)签署《大数据业务战略合作框架意向协议》***大数据商业生态系统。自2015年以来,华为科技有限公司一直希望通过 “大数据1 6商业模式”(见备注)与国内大数据领域的优秀企业和科研机构建立战略合作。其最终目的是共同促进国内大数据产业的进步和发展,与合作伙伴一起创建大数据集成解决方案,促进大数据应用的实施。瀚思(HanSight)成立于2014年,与华为的合作也充分展示了公司对一家成立一年多的公司的实力。汉思成立以来做“数据驱动安全”致力于利用大数据帮助企业解决复杂分立的...

-

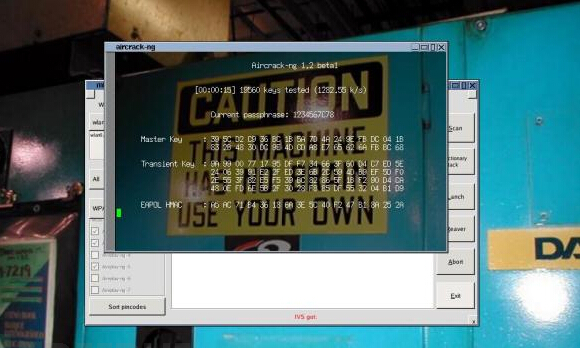

无线渗透环境Xiaopan OS新版本发布

Xiaopan OS它是一个易于使用的无线渗透环境,初学者和无线安全专家都可以轻松使用。它包含许多流行的无线审计工具,可以进行安全审计WPA / WPA2 、 WEP加密无线网络。Xiaopan OS基于Tiny Core Linux(TCL)该系统拥有美丽的图形用户界面(Graphical User Interface,简称 GUI,又称图形用户接口)。Xiaopan OS也可以同时安装U无线安全审计人员可随时使用磁盘和虚拟机。Xiaopan OS包括流行的无线审计工具,Aircrack-ng、 Minidwep...

-

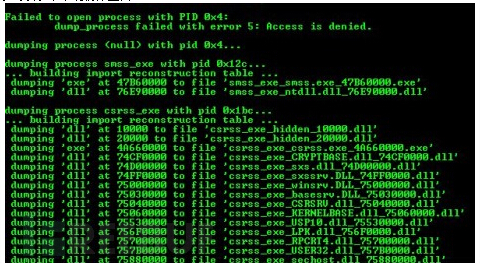

恶意软件研究者的福音:PROCESS DUMP v1.5正式发布

用于导出恶意软件过程中的内存Windows逆向工程命令行工具再次回归。这无疑给恶意软件研究人员带来了极大的便利,因为他们经常需要将脱壳样本或注入代码导入硬盘进行分析,因此非常必要IDA这种静态分析工具。从内存中使用dump恶意软件PE硬盘中的文件Windows工具(用于分析)Process Dump适用于32和64位的操作系统,工具采用侵略性导入重建方法,不允许使用PE headers在这种情况下(PE headers自动生成导入表)。Process Dump支持clean-hash例如,数据库的创建和使用kern...

-

选择供应商时应关注的几项云安全认证

他们在选择云提供商时应该具备哪些云安全认证和标准?是否有具体安全服务类型的认证?安全需求跨度很广,涵盖行业甚至企业本身,但确实有一些共同的需求来保证云安全认证和标准的发展。有些标准显然是适用的,比如SOC健康信息信任联盟等具体行业也有一些标准(HITRUST)。以下是一些主要认证:SOC 1认证证明了财务报表上的质量控制SOC 2和SOC 3报告解决了与信息系统相关的安全性、可用性、流程完整性等因素。ISO 27001它是解决需求、实施、测量和代码实践的跨行业安全标准。云安全联盟STAR认证项目另一个主要的安全标准...

-

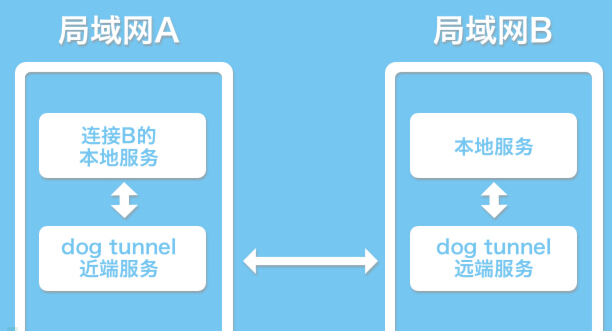

P2P端口映射开源工具:狗洞(dog-tunnel)

狗洞是高速的P2P同时支持端口映射工具Socks5代理。0.5版后开始开源,UDP基于开源库的底层KCP在恶劣环境下,重写效率大大提高,优势明显。同时提供非P2P版本(Lite版本),两端连接过程完全不依赖中间服务器,支持加密和登录认证,自动重新连接,但需要人工确保两端正常连接(否则请默认使用P2P版本)功能通过狗洞将远端指定端口映射到近端后,可进行高速访问。特性数据安全,p2p用户可以定制访问密码,而不需要通过服务端进行模式通信。p2p采用模式底层KCP在恶劣的网络环境下比较协议tcp延迟降低 30%-40%。p...

-

真正的安全采购流程应该是怎样的?

我们的企业正在考虑新的安全采购计划,但我们的预算有限,我们担心成为供应商“牺牲品”。我们应该制定安全产品采购和供应商选择的基本标准吗?信息安全官在与预选供应商交谈和评估供应商之前应该提出哪些问题,以及应该避免哪些常见的陷阱?Mike O. Villegas:***信息安全官(CISO)供应商每天轮流轰炸,这些供应商声称他们的产品可以解决所有问题。有些供应商很冷淡,即使他们的产品很好,CISO你可能再也不想见他们了。这里的挑战是买什么,从谁那里买。当你知道你需要的产品时(SIEM、FIM、NGFW、WAF、防病毒,反...

-

如何应对Rombertik恶意软件?

据说新发现的高级恶意软件Rombertik计算机在被检测时会瘫痪。Rombertik恶意软件有什么特别之处?当它被检测到时,它是如何自毁的?我们应该使用不同的反恶意软件策略来检测和隔离它吗?Nick Lewis:感染系统后,任何恶意软件都可能使计算机瘫痪,而不仅仅是Rombertik恶意软件。对于更先进的计算机,恶意软件编写者会有更多方法来让其瘫痪。自1980年代以来,我们就开始看到恶意软件让受感染的终端崩溃——恶意软件会重写引导风扇区域,使系统不可用。同时,终端崩溃的方法还有很多。恶意软件将试图避免虚拟环境,破坏...

-

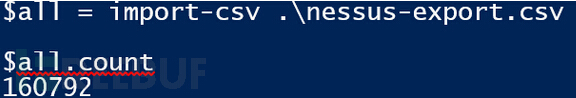

运维说:Nessus和Powershell更配哟

在日常安全评估工作中,内部主机经常被验证和扫描,以找到错过补丁时间或错误配置造成的漏洞。我经常使用它Nessus,它就像一个经验丰富的系统管理员。渗透测试人员可能会找到一个特殊的Java或是Flash与系统管理员相比,他们不想知道某个设备有多少漏洞。最需要的信息是设备需要进行Java更新,更新对业务的影响。总之,在一个中型网络中你完全可以相信Nessus扫描可以得到成千上万的调查结果。在过去的一年里,我自己写了一些有趣的东西sed/cut为了方便我们的分析,脚本将这些数据切割或导入数据库。今天我将使用它PowerS...