恶意软件研究者的福音:PROCESS DUMP v1.5正式发布

用于导出恶意软件过程中的内存Windows逆向工程命令行工具再次回归。

这无疑给恶意软件研究人员带来了极大的便利,因为他们经常需要将脱壳样本或注入代码导入硬盘进行分析,因此非常必要IDA这种静态分析工具。

从内存中使用dump恶意软件PE硬盘中的文件Windows工具(用于分析)

Process Dump适用于32和64位的操作系统,工具采用侵略性导入重建 *** ,不允许使用PE headers在这种情况下(PE headers自动生成导入表)。Process Dump支持clean-hash例如,数据库的创建和使用kernel32.dll这种干净的文件会避免转储。

更新内容

1、内存区域的修复会导致Process Dump挂掉Bug;

2、修复了在64位Windows有些模块找不到。Bug;

3、现在Verbose该模型增加了更多的调试信息。

利用实例

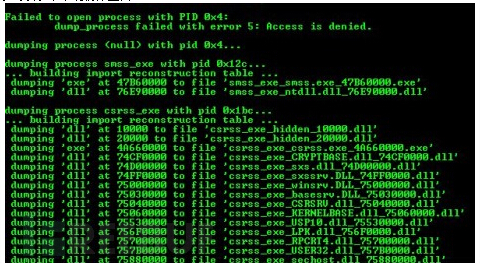

将所有模块(忽略已知的清洁模块)从所有过程中转储:

pd64.exe -system从特定进程标识符中转储所有模块:

pd64.exe -pid 0x18A所有模块通过流程名转储:

pd64.exe -p .chrome.建立clean-hash数据库。这些hash一些模块将用于从上述命令中排除:

pd64.exe -db gen从一个在PID Oxla3具体地址转储代码:

pd64.exe -pid 0x1a3 -a 0xffb4000生成带有PE两个文件(32位和64位)可以加载到文件头和函数输入表中IDA中分析:

notepad_exe_x64_hidden_FFB40000.exenotepad_exe_x86_hidden_FFB40000.exe下载用于Windows32d位置执行文件:pd_latest(100.32KB)

或者可以用Visual Studio自己建一个,点击这里

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。