据外媒报道,在 DefCon 黑客大会上,一位名为 MG 的安全研究员演示了他开发的 Lightning 数据线如何轻而易举地对用户的 Mac 进行远程访问,毫无阻碍地进入目标 Mac 的文件和程序中。

这种恶意数据线内含额外的恶意组件,包括恶意硬件和恶意软件载荷,可以在受害者将数据线插入电脑时发动无线攻击。

这条数据线看起来像一个合法产品,可以正常连接电脑和iOS设备,甚至被连接的电脑不会注意到差异。但是攻击者可以通过无线方式控制数据线进而控制受害者的电脑。

攻击过程

MG在他自己的手机浏览器上键入恶意数据线的IP地址,并显示了一个选项列表,并且可以在连接的Mac上远程打开一个终端。从这里,黑客可以在受害者的电脑上运行各种工具。

▲ 视频演示

这种恶意Lightning数据线带有各种有效负载,攻击者可以在受害者机器上运行的脚本和命令。黑客还可以远程“杀死”恶意Lightning数据线当中的植入物,以隐藏或者销毁攻击证据。

MG表示,无线有效攻击距离达到300英尺,如果必要,黑客可以使用更强的天线进一步延伸攻击距离,如果该无线 *** 具有互联网连接,则攻击距离基本上变得无限制。

MG目前以200美元的价格出售这些恶意恶意Lightning数据线。他正在与一家公司合作,希望批量生产这种数据线作为合法的安全工具。

MG表示,这些数据线将从头开始制造,而不是改装苹果Lightning数据线。

购买链接:https://shop.hak5.org/products/o-mg-cable

Github地址:https://github.com/O-MG/DemonSeed

如何防御?

目前还不清楚是否有任何针对这种线缆的防御措施,有消息称,苹果可能已经知道了此事,并正在研究解决办法。

在此提醒大家更好从正规渠道购买iPhone数据线,而苹果后续极有可能通过系统更新的方式让该漏洞失效。

那应该如何判断自己的iPhone数据线是否为正版呢?

苹果的每条原装数据线在连接头位置,都有苹果设置的、用来进行“自己人”资质验证的芯片,每次iOS系统升级,苹果lighting线接口芯片设置的密码也会升级,没有经过MFi认证的山寨数据线随即失效。

而除了苹果之外,所有其他的公司想生产苹果的配件,都必须进行——MFI认证。

苹果MFi认证,全称“Made For iPhone”、“Made For iPod”、“Made For iPad”,是苹果公司对其授权配件厂商生产外置配件的一种标识使用许可。

下面拿出你的原装数据线,我们来辨别一下真假吧!

1. 闪光灯鉴别:

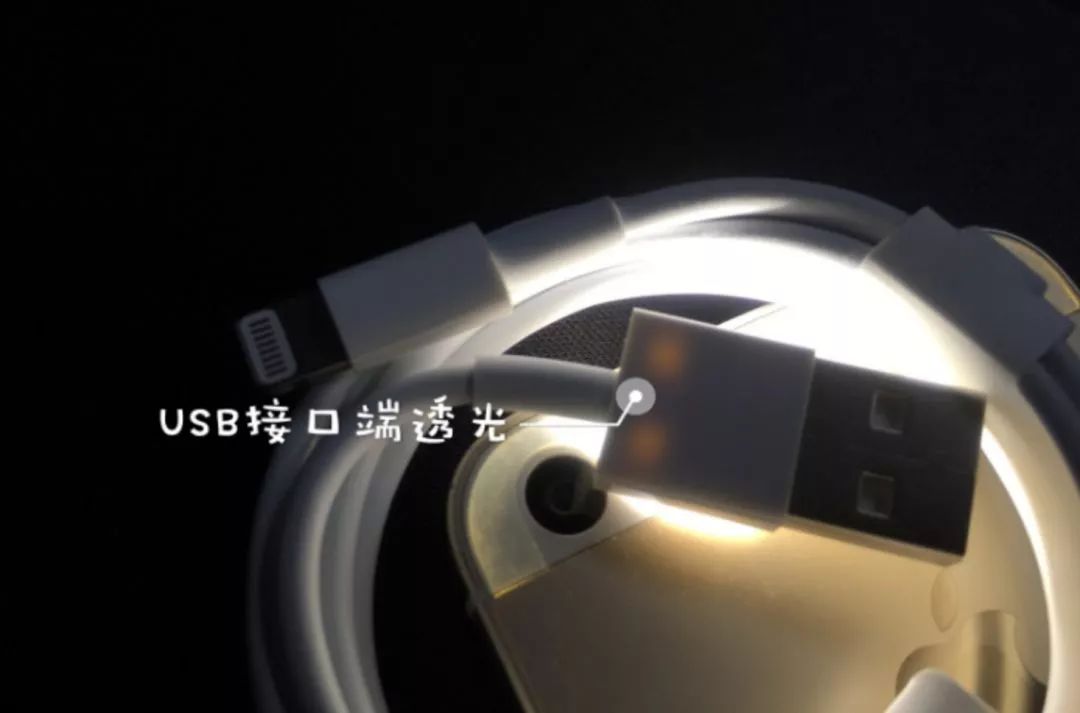

手机开闪光灯后如图位置,原装数据线可以清晰看到亮点。

2. USB接口金手指:

手机开闪光灯后如图位置,原装数据线可以清晰看到亮点。

3. 线身激活镭射编码:

4、重量在19克以上

相信大家知道怎么辨别原装数据线了。

来源:cnbeta、今日华强北

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。