研究人员发现,至少10个WordPress外挂程式近日被黑客组织开采漏洞,用以在Wordpress网站建立非法管理员帐号,安装后门程序或窃取资料。

安全厂商Wordfence今年7月发现一波恶意广告攻击,黑客利用多个公开漏洞在Wordpress外挂注入Java,以植入重新导向及跳出视窗代码,以便诱使网站访客前往恶意或诈骗网站。但8月底厂商发现黑客换新手法,企图透过骇入外挂后,于网站进行更直接的攻击行为。

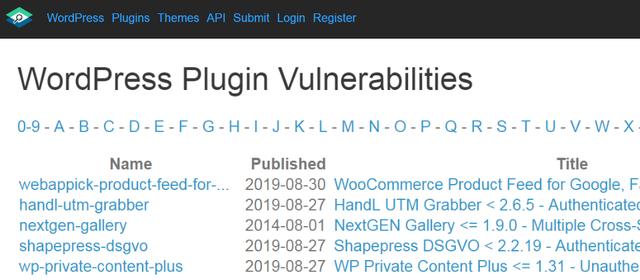

研究人员发现一个代管在Rackspace服务器的网站不断对外发出攻击,目标是 *** 上WordPress网站上特定一批公开漏洞,这波攻击主要影响Bold Page Builder、Blog Designer、Live Chat with Facebook Messenger、WP Live Chat Support、Yuzo、Visual CSS Style Editor、Form Lightbox、Hybrid Composer及所有NickDark等WordPress外挂。

研究人员分析,有别于前一波攻击,这次黑客意藉由注入Java,以便最终在目标WordPress网站注入后门程序。基本上,恶意的Java采取守株待兔的策略,它执行一个函数检测每个登入网站的人,是否有建立新使用者帐号的权限,即是否为管理员。如果碰上管理员登入网站,这个代码即以wpservices为名建立非法管理员帐号,最后透过该帐号安装后门程序,或在网站上窃取财务或资料等其他恶意行动。

Wordfence曾在8月初通知Rackspace处理该可疑网站,不过后者并未回应。针对用户,安全公司建议Wordpress用户如果使用到上述外挂,应前往厂商网站下载更新版,此外管理员也应检查网站是否有非法帐号及后门程序。

资料来源:iThome Security

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。