2022年4月 第52页

-

家用路由器被劫持的分析与应对

2019年2月20日,DNSPod发布通知称,监控到大规模黑产品危害事件发生,导致被子危害的用户在访问所有网络服务时DNS分析调度到江苏电信或周边线路。为什么会出现这样的现象?因为用户使用病毒DNS病毒分析DNS再递归给114.114.114.114或其他公众DNS。此时,公共DNS会认为用户来自病毒DNS网段。如果病毒DNS所在的电信网络,所以公共DNS优先输出电信CDN,此时,对于联通和移动用户来说,有必要跨越运营商的结算边界,访问电信CDN由于服务器,大量用户出现跨网络访问,导致运营商之间的跨网络访问结算和出...

-

缓冲区溢出实战教程系列(一):头筹缓冲区溢出小程序

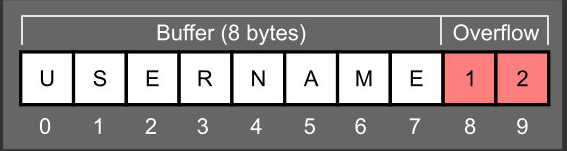

我们经常在安全圈听到或使用一些0day漏洞,在印象里我们都觉的只有真正的大神才能挖掘到这样的漏洞,事实也的确如此。不过也不要被吓到,其实大部分的0day它是由缓冲区溢出漏洞演变而来的。只要我们了解缓冲区溢出的原理,我们就可以及时挖掘自己0day漏洞。因为这是这个系列的开头,所以我不会向你解释太多的原则。今天,让你直观地感受到什么是缓冲区溢出,让你有一个初步的理解,少说闲话,让我们开始。给大家一段c语言编写代码,每个人都在DEV实施中编译:#include<stdio.h>#include<stri...

-

使用欺骗有效地打击勒索软件

根据卡巴斯基的一项研究,过去12个月勒索软件感染下降了30%。这种下降与流行的加密货币价格密切相关。然而,这并不意味着企业安全工程师和CISO可以高枕无忧。勒索软件仍然很流行危害其中一项活动也是破坏性的危害活动之一。根据相关报告,勒索软件危害对中小企业具有破坏性。调查了2400多家中小企业和50多万家托管服务客户。统计数据显示,79%的中小企业在2016年第二季度至2018年第二季度受到勒索软件的影响。这些中小企业通常没有足够的安全预算和员工来实施复杂的预防和测试解决方案来对抗勒索软件危害。传统上,大多数组织依靠基...

-

堵住“人在做,云在看”的安全漏洞

技术进步应以提高人类生活质量为基础。相关企业发生大规模数据泄露,提醒我们防止技术“双刃剑”反噬和发挥技术的力量一样重要。一家专注于安全领域的企业未能预防自己的安全漏洞。最近,这家在许多地方建立人脸识别系统的企业被曝光大规模数据泄露,可获得250多万人的数据,涉嫌泄露680万人,包括证件信息、人脸识别图像、图像拍摄地点等,增加了人身、财产安全的隐忧。据专家分析,该事件主要涉及企业内部的数据库。由于没有访问限制,数据库直接在公共网络上开放,所有人都可以通过未经授权访问的漏洞访问数据库内容。该数据库还动态地记录了大量的个...

-

网络安全人才短缺加剧,企业如何不拘一格降人才?

2019年,网络安全风险加剧,网络安全人才差距不断扩大。根据普华永道的报告,2019年网络安全人才差距可能达到150万。如此庞大的数量不仅是企业的挑战,也是企业的灾难。但除了焦虑,人们似乎没有找到解决这个问题的有效方法。人们常常认为人才差距是由于缺乏合适的人才造成的。事实可能并非如此。网络安全人才发展现状根据迈克菲对澳大利亚网络安全从业者的研究报告,目前网络安全人才的发展呈现出一定的特点和趋势:大多数受访者对优秀网络安全从业者应具备的素质有共识。例如,技术概念的解释很容易理解;分析能力;团队合作能力;良好的沟通能力...

-

现代恶意软件战胜网络防御措施的5种方式及措施

恶意软件是数据泄露的重要载体。研究表明,无论是最初的危害、恶意软件用于扩展或窃取网络中的数据,51%的数据泄露。然而,尽管恶意软件是关键的危害矢量,但企业无法抗拒在网络中肆意运行的数据窃取恶意软件。事实上,一些大型和最著名的数据泄露是由未检测到的恶意软件引起的。为什么?现代恶意软件的出现是为了避免传统的恶意软件防御措施。当前的恶意软件是复杂的多矢量危害武器采用了一系列避免危害和伪装技术来避免检测措施。破坏在人与防御者的游戏中,黑客将继续寻找一种始终领先现有防御系统的新方法。在这里,我们总结了现代恶意软件的五种常见规...

-

DNS系统原理及漏洞利用分析(上)

基于IP在协议中,两台计算机之间实现通信有一个前提,即它们分别有一个IP地址。因为我们大多数人都善于记住。www.taobao.com等字串,而不是一串字串104.196.44.101一般不规律IP因此,需要一个程序将名字串翻译成地址数字组合IP地址。在互联网上存储域名和IP地址间映射关系的分布式数据库可以将名称转换为数字和数字的程序称为名称DNS(Domain Name System,域名系统),运行DNS系统的主机是“DNS服务器”。如果没有DNS,任何互联网访问都需要我们记住12个数字——服务器的IP地址。...

-

由一个极端案例引发的讨论:当算法觉得你想死……

一个悲伤的故事,一个14岁的英国女孩 Molly Russell 在2017年意外选择自杀,我们可能很难想象什么样的事情会让一个没有深入世界的小女孩走上绝路。之后发现,在Molly在自杀之前,我在网上搜索了自杀和自残的照片,甚至通过一些她喜欢的社交平台推荐。即使在 Molly 死后几个月,Pinterest 还在自动推给她一些关于自残的电子邮件,甚至打开Molly 的Instagram,Feed流中也充斥着大量的相关内容。悲剧发生后,Molly 父亲认为Instagram和Pinterest 是杀害女儿的帮...

-

网络钓鱼网站也有客服了?!

窃取Office 365网络钓鱼网站增加了实时支持,以增加受害者被欺骗的可能性。但事情并不总是按照网络罪犯的意图进行,他们的虚张声势被研究人员发现。实时聊天支持在欺诈世界中并不是什么新鲜事勒索软件业务中很受网络犯罪团体的欢迎,以欺骗受害者支付赎金。然而,这种方法在网络钓鱼中并不常见。安全研究员Justin Miller钓鱼工具包跟踪软件Phishing Kit Tracker该软件收集了来自500个网络钓鱼工具包的电子邮件,Justin Miller不到十个具有聊天功能。安全研究人员Michael Gilles...

-

常见的几种Windows后门持久化方式

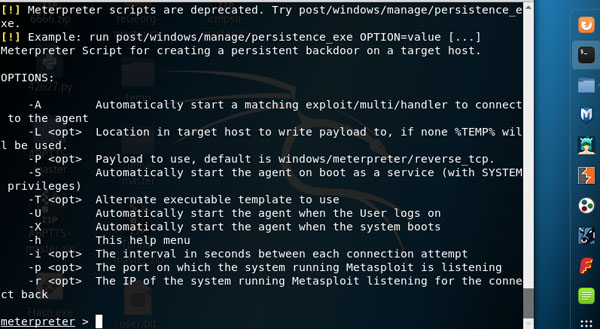

背景持久后门是指当破坏者在通过某种方式获得服务器的控制后,通过在服务器上放置一些后门(脚本、过程、连接等),方便他未来持久的损坏,简要梳理日常会议windows多用一些持久的方法,方便以后查问题。自启动注册表在指定键值中添加新的键值类型是最常见的REG_SZ,可以通过在数据项中添加需要操作程序的路径来启动。这些操作更敏感,更容易被本地操作AV拦截也是目前常见的方法。键值路径如下:HKEY_LOCAL_MACHINE\SOFTWARE\Microft\windows\currentversion\run启动项目如下:...