2022年4月 第4页

-

任何人都能重置Apple Watch 不知道密码也行

光彩照人的苹果智能手表也许赢得了最早的一批消费者,也许成为了当前最热门的产品,但是很多评测文章指出,Apple Watch给人的感觉是这是一款半成品,而且不幸地是它的表现并不智能,连最基本的安全防护都做得不够好。 据iDownload称,小偷从其他人那里偷到Apple Watch之后,不需要任何专业知识都可以轻松重置该设备,然后他们就能将偷来的Apple Watch跟自己的iPhone连接在一起或者卖给其他人。 具有讽刺意味的是,当你从手腕上脱下Apple Watch的时候,苹果却要你输入密码。这样做的目的是为了...

-

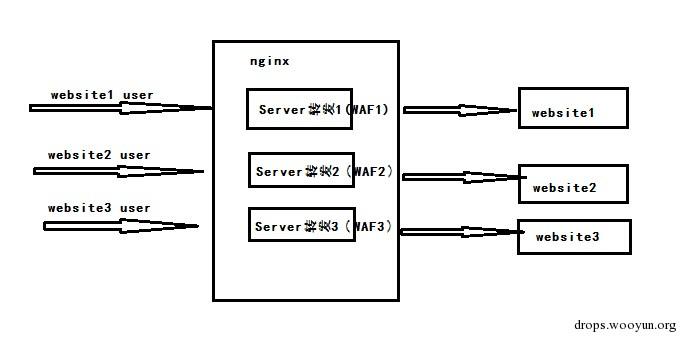

ngx_lua_waf适应多站点情况的研究

0x00 前言 在前一篇文章《基于ngx_lua模块的waf开发实践》(链接为:http://drops.wooyun.org/tips/5136)中,提出了后续的三个研究方向,其中一个就是在多站点下waf分离的研究,现在将这方面的研究跟大家分享一下。 0x01 问题分析 最初的思路是直接在nginx中配置多个站点,然后在每个站点中都加载一份waf代码。 流程图如下: 这样做的情况下,如果站点比较多,就会导致nginx配置比较乱,而且当nginx配置多站点的情况下,会出现一些问题。我这里就借用安全宝的一份对比表...

-

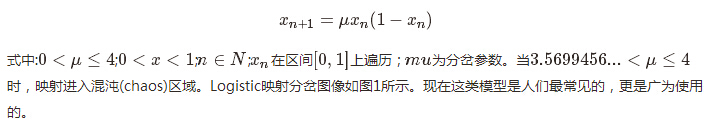

基于混沌的数字图像加密算法

Abstract:目前混沌系统与加密技术相结合是现如今最热门的一个课题,虽然有大量的加密算法面世,但是这些加密算法并不成熟,仍然需要进一步的研究。本文采用像素位置置乱变换和像素值替代变换相结合的加密思想,设计出一种基于混沌的数字图像加密算法。引入了整数域上的逆仿射变换,算法中采用二维 logistic 混沌映射相结合的方法,生成多组混沌序列,像素置乱变换与灰度值替换都由这些混沌序列所控制。多混沌序列产生的密钥空间大于单一的混沌序列所产生的密钥空间,因此本文研究的算法加密强度很高。 1. 虫口模型—Logistic混...

-

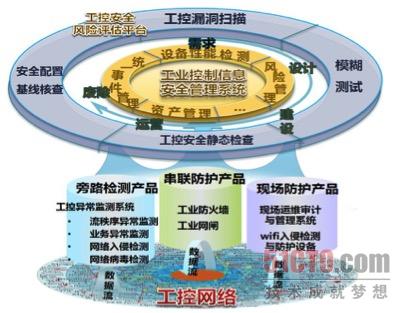

启明星辰携手网御星云进军工控安全市场

随着安全威胁与防护之间的不断升级与演进,工控市场面临的安全威胁也逐步提高。用户对于产品和解决方案的关注点已经不再热衷于“标签化”的产品概念,而是逐步放在了安全、性能、易用性、实用性等方面。近日,启明星辰携手网御星云正式发布ICS系统,而此次发布无疑也成为工控安全发展过程中一次***意义的里程碑。 携手进军工控安全市场 此次启明星辰携手网御星云发布的“天工融合秩序的工业控制系统信息安全产品体系”,无疑打响了专业信息安全企业进军工控安全的***枪。 在本次发布的“天工融合秩序的工业控制系统信息安全产品体系”中包含了工控...

-

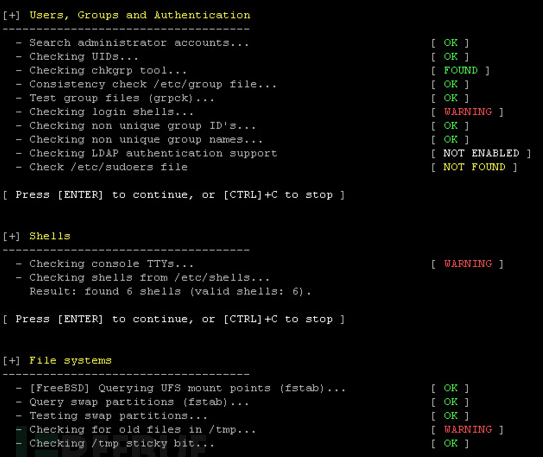

Unix/Linux系统安全检查工具Lynis 2.1.0发布

Lynis是针对Unix/Linux的开源安全检查工具,可以发现潜在的系统安全威胁。这个工具覆盖可疑文件监测、漏洞、恶意程序扫描、配置错误等,同时扩展性非常优秀,与OpenVAS / Nessus等工具差别很大。 支持的系统 Lynis没有任何的依赖,可以直接运行于大多基于Unix的操作系统中,包括: AIX FreeBSD HP-UX Linux MacOS NetBSD OpenBSD Solaris 其他 它还可以在Raspberry Pi和其他设备上使用! 使用步骤 选择操作系统 搜索需要使用的安全检查工...

-

Apple Watch成网络钓鱼“新宠” 专家建议警惕抽奖活动

2015年5月19日,在发售之后,Apple Watch很快成为彰显个性和时尚的“新宠”,与此同时,不法分子也盯上了这块诱人的“蛋糕”。趋势科技监测发现,有不法分子正在借助Apple Watch的热度,以低价购买甚至免费赠送的名义散播网络钓鱼网站,骗取消费者的财产及个人信息。趋势科技提醒消费者在参加类似活动一定要谨慎提供个人信息,并使用趋势科技PC-cillin 2015云安全软件鉴别网站的安全性。 如果有人声称只要你邀请到几名微信好友参与,就有可能通过抽奖免费得到一个Apple Watch,你会不会心动并进入这个...

-

四种恶意软件常用的逃避技术

恶意软件逃避技术总是在不断演变,上个月的RSA大会上安全公司Lastline的联合创始人讲述了逃避技术发展的图景。这篇名为“逃避型恶意软件的揭露和解构”的报告,进进一步验证了一个观点:“杀毒软件没死,只是跟不上时代”。 报告指出,在2014年,只有一小部分恶意软件显示出了逃避的特性,但到了现在,相当大的一部分恶意软件会利用500种逃避技术进行任意组合,以避免被检测和分析。 Lastline指出,单个的恶意软件样本通常只具有10种逃避行为。不过研究表明,其中的四种是最常见的:环境意识、自动化迷惑工具、基于时序的逃避...

-

波音787客机可能因安全漏洞在飞行中失控

美国联邦航空管理局FAA发出警报,波音787梦想客机系统中存在一个安全漏洞,该漏洞可导致飞行过程中突然关闭波音787所有电力供应,最终将导致飞机失控。 漏洞详情 联邦航空管理局FAA透露,波音787梦想客机的内部电源供应系统中存在一个安全漏洞,该漏洞有可能导致客机在飞行过程中失去控制。美国联邦航空管理局官员声明: “我们之所以发布这个适航指令,是为了防止飞机因失去所有电源供应而导致半空中失控。” 该漏洞在实验室测试时被发现,在飞机飞行248天或8个月之后,发电机将会被切换成一种不成功的安全模式。 在连续多天提供电...

-

VMware vSphere Replication日志排错

如果你用来保护数据的工具出现问题,你就需要通过分析日志来定位故障。 日志是排错工作的一个主要情报来源——尤其是在硬件和软件相互依存的复杂环境中。VMware vSphere Replication是Vmware公司基于虚拟化平台的数据保护产品。虚拟应用装置提供的详细的日志有助于对潜在问题进行内部自查,或用于和 VMware支持工作人员沟通。 例如,位于 /opt/vmware/hms/logs/ 文件夹的 hms-configtool.log 文件会揭示vSphere Replication和SQL Serv...

-

企业客户应该对安全厂商提出的三个问题

作为一个安全行业的客户,怎么知道什么样的技术、产品和服务将会满足自身的需求?本文整理了三个主要问题供参考: 1. 安全方案能够解决何种业务问题? 优秀和具备创造性的技术、服务和解决方案很多,但它们是否适合你企业的业务需求呢?更重要的是,这些解决方案所针对的问题是否是企业所关心的?经常有企业采购来的产品往往无法解决问题。 一个产品可能很棒,但应该将自己的实际需求和产品中的那些干扰因素分开,确定它是不是能够解决问题,在当下是否应当获得关注。我们应当将关注点放在业务风险优先选择的顶端,在追逐所谓的新酷产品之前把目标摆...