2022年4月 第13页

-

使用exp进行SQL报错注入

0x01 前言概述好消息好消息好消息~作者又在MySQL中发现了一个Double模型数据溢出。如果您想知道如何使用溢出来注射数据,您可以阅读作者之前的博客文章:BIGINT Overflow Error based injections,drops这里还有相应的翻译。当我们得到它时。MySQL在函数中,作者对数学函数更感兴趣,它们还应该包含一些数据类型来保存值。所以作者跑去测试哪些函数会溢出错误。然后作者发现,当传输一个超过709的值时,函数exp()会导致溢出错误。mysql> select exp(709...

-

《瓦森纳协定》影响初现 Pwn2Own东京赛事被撤消

惠普零日计划(ZDI)组织的Pwn2Own受瓦森纳协定的影响,今年的东京赛事无法举行。瓦森纳协定由包括美国和日本在内的41个国家签署。一位惠普发言人在电子邮件中说,“由于实时进出口许可证的复杂性,ZDI今年11月已通知承办方PacSecWest将不再举行。”瓦森纳协议禁止在不同国家之间交换漏洞信息,因此Pwn2Own全球影响力***黑客破解赛事可能会结束。禁止出口去年新增的瓦森纳协议,“特殊设计”或修改以逃避“监视工具”检测软件和命令“保护措施”无效的软件。包括从计算机或网络设备提取数据或信息,对系统或用户数据进行...

-

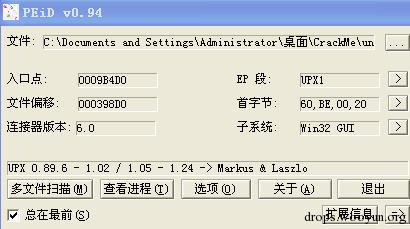

逆向基础:软件手动脱壳技术入门

这里整合了一些自己学习软件手工脱壳的笔记和脱壳文章,希望对新软件逆向脱壳的童鞋有所帮助。1 一些概念1.1 加壳外壳的全称应该是可执行程序资源的压缩,这是保护文件的常用手段。外壳程序可以直接运行,但不能查看源代码。只有在外壳后才能查看源代码。对EXE、DLL压缩和加密文件中的资源。WINZIP 的效果,但压缩文件可以独立运行,解压过程完全隐藏,在内存中完成。它们被添加到原始程序中Windows加载器进入内存后,首先在原始程序中执行,并获得控制权。在执行过程中,原始程序被解密和恢复,然后将控制权返还给原始程序,并执行...

-

逆向路由器固件之SQL注入:web应用上的漏洞

我们使用前面的内容TEW-654TR路由器的tftp服务实现了获取目标的管理权限。但如果是tftp如果没有向外网开放怎么办?另寻他径本文中,我们将分析一个web应用漏洞。初步分析用代理软件抓取登录时的数据包,可以看到发送的数据包http请求如上图所示。数据发送到my_cgi.cgi这个脚本。我们分析一下这个文件看看。➜ rootfs git:(master) ✗ find . -name my_cgi.cgi./usr/bin/my_cgi.cgi➜ rootfs git:(master) ✗ file ./usr...

-

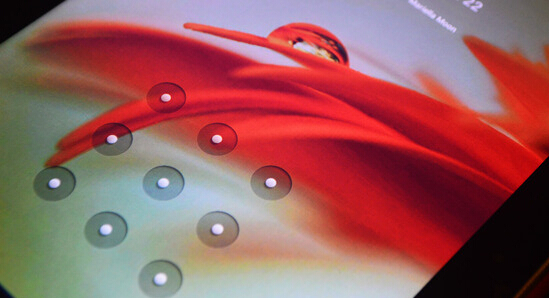

研究发现:手机图形密码普遍过于简单

最近的一项研究发现,智能手机的图形解锁是可能的“123456”一样可以被简单破解,大部分参与者所设置的图形密码形式大致相同。不少人会把密码直接设成“123456”或“password?”,但最近的一项研究发现,智能手机的图形解锁是可能的“123456”它也可以简单地破解。挪威科技大学研究生Marte Løge在她的硕士论文中,她分析了4000个图形密码样本,发现77%的参与者从四个角中的一个开始,44%的参与者从左上角开始。在拉斯维加斯PasswordsCon大会上,Løge她说:“我们发现,无论是数字密码还是数字...

-

酷派官方升级竟然带病毒,是黑客所为还是官方失误?

酷派大神在推大神F1、F2模型升级后,大多数用户在官方论坛上报告说,安全软件检测到系统中的病毒,后台会自动发送短信,导致恶意扣除。用安全软件检测到系统固件中的病毒。进入酷派软件商城后,其中两个可以卸载,但后台会自动安装。系统自带酷管家提示MokeyTest、TimeService不是病毒,但有用户反映升级后陆续收到10001888条短信,并被扣除。帕洛阿尔托,美国硅谷的安全公司(Palo Alto)及中国手机安全厂商均发现酷派在其安卓(Android)隐藏在手机中的后门可以在用户不知情的情况下安装未知应用程序,清除...

-

BYOD依赖症企业注意了:Android漏洞死而不僵

研究人员说,尽管谷歌对Stagefright漏洞打了补丁,但是***修复效果不大,还有几百万。Android用户处于危险之中,预计下一次补丁将持续到9月。漏洞影响百万用户Stagefright漏洞由Zimperium zLabs于三周前***发现该漏洞允许远程代码执行,并通过使用发送特殊信息MMS这个漏洞是对的Android 2.2和更新版本都有影响,对4.1而且更新版本的影响相对较弱。谷歌于上周***当时试着修理Nexus设备产品线共发布了六个补丁,不希望其中一个不完整,以至于补丁后仍处于风险之中。以谷歌***统...

-

知道创宇发布Sebug漏洞社区百万奖励计划

在KCon 在2015年黑客大会上,北京知道创宇信息技术有限公司正式向外发布了全新消息Sebug漏洞社区计划,并悬赏100万现金奖励,鼓励大家踊跃到Sebug平台提交漏洞,PoC、全新的Sebug漏洞社区将于2015年7月7日内测,8月22日正式发布后转为公测,为黑客提供参考、分享和学习的安全漏洞平台。了解创宇公司的技术VP余弦发布Sebug漏洞社区规划据知道创宇漏洞社区运营负责人张祖优介绍,知道创宇漏洞社区由三部分组成,分别是KCon、Sebug以及ZoomEye,简称KSZ。KCon,它是一个线下平台,旨在挖掘...

-

智能钥匙存在巨大漏洞 你爱车还安全吗

现在许多汽车使用新兴的智能汽车钥匙,汽车钥匙芯片使用过时的加密技术,如果有人监控芯片通信过程,只有两次,那么你可以通过计算机识别模式,然后复制钥匙和芯片,所以汽车盗窃的风险大大增加,驾驶员可能会盗窃汽车。现在许多汽车使用新兴的智能汽车钥匙,钥匙配备了相关的计算机芯片,内部芯片向汽车发送正确的代码,汽车可以启动,这也大大降低了汽车被盗的可能性。然而,研究人员发现,汽车钥匙的漏洞存在于芯片中,汽车钥匙芯片使用过时的加密技术,如果有人监控芯片通信过程,只有两次,然后可以通过计算机识别模式,然后复制钥匙和芯片,因此汽车盗窃...

-

意大利18岁青年发现两个OS X零日漏洞

就在上周,苹果刚刚打上一个本地提权漏洞的补丁。本周,一位意大利青年发现苹果OS X系统中的两个零日漏洞可以用来获得远程访问计算机的权限。意大利青年名叫鲁卡·托德斯科将漏洞利用程序的相关细节放在托德斯科GitHub上面。利用程序使用这两个漏洞造成的OS X内核中的内存错误可以用来绕过kASLR(内核地址空间布局随机化)root shell。kASLR它是一种防护技术,用于防止代码运行。程序可以使用漏洞OS X 10.9.5到10.10.5在版本下运行,10.11版本是下一代苹果系统EI Caption的beta漏洞已...