Lenovo Solution Centre(LSC)是Lenovo为Think产品新发布的一款应用软件,该软件可以快速诊断系统健康状况、 *** 连接、系统安全情况。同时LSC在许多Windows系统的联想设备中都是预装软件。

Pen Test Partners研究人员在LSC软件中发现了一个权限提升漏洞,可以用来在目标系统上执行任意代码,给恶意攻击者Administrator或SYSTEM级权限。

Pen Test研究人员称,该漏洞是一个DACL覆写漏洞,也就是说高权限的联想进程可以随意地覆写低权限的用户可以控制的文件的权限。

Lenovo回应称SLC是2011年发布的,但在2018年11月30日已经官方结束了生命。所以当该漏洞被发现的时候,可能已经影响所有安装了LSC的联想设备8年了。Lenovo建议用户升级到与LSC功能类似的Lenovo Vantage软件。虽然LSC已经结束了其生命周期,但最终还是被分配了CVE编号CVE-2019-6177。联想官方通告称:

DACL覆写是一个简单的Windows权限提升技巧,高权限的进程可以覆写低权限用户控制的文件的DACL。为了成功利用该漏洞,要覆写文件的DACL来取消对权限的限制,比如给低权限的用户组写/编辑权限。

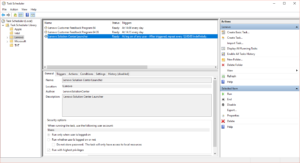

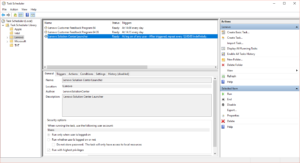

LSC安装后,会在\Lenovo\Lenovo Solution Center Launcher加一个任务,该任务是以更高权限运行的。可以在任务管理器中查看:

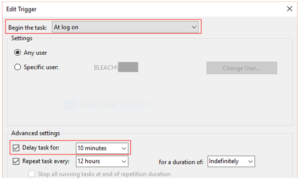

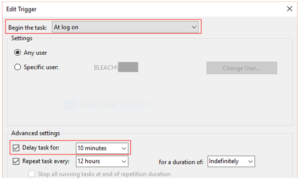

该任务会在login事件后10分钟运行LSC.Services.UpdateStatusService.exe二进制文件。

二进制文件会覆写C:\ProgramData\Lenovo\LSC\log\目录的所有文件的DACL,给认证用户组(Authenticated Users)中的所有成员完全访问权限。所以Authenticated Users中的所有成员都会有这些文件的访问权限。

为了成功利用该来的,需要在C:\ProgramData\Lenovo\LSC\log\目录创建一个硬链接文件,该文件会链接到要覆写权限的文件。

比如,在目录中创建一个任意名的文件,然后硬链接它到系统host文件:

CreateHardlink.exe “C:\ProgramData\Lenovo\LSC\log\2019-01-01.log” “C:\Windows\System32\drivers\etc\hosts”

然后登出再登陆,10分钟后,host文件的DACL就被覆写了:

为了武器化该漏洞,可以覆写以SYSTEM权限运行的进程加载的DLL的DACL,然后用shellcode覆写DLL,并触发该进程。

更多技术细节参见:https://www.pentestpartners.com/security-blog/privesc-in-lenovo-solution-centre-10-minutes-later/

Pen Test Partners研究人员在LSC软件中发现了一个权限提升漏洞,可以用来在目标系统上执行任意代码,给恶意攻击者Administrator或SYSTEM级权限。

Pen Test研究人员称,该漏洞是一个DACL覆写漏洞,也就是说高权限的联想进程可以随意地覆写低权限的用户可以控制的文件的权限。

Lenovo回应称SLC是2011年发布的,但在2018年11月30日已经官方结束了生命。所以当该漏洞被发现的时候,可能已经影响所有安装了LSC的联想设备8年了。Lenovo建议用户升级到与LSC功能类似的Lenovo Vantage软件。虽然LSC已经结束了其生命周期,但最终还是被分配了CVE编号CVE-2019-6177。联想官方通告称:

DACL覆写是一个简单的Windows权限提升技巧,高权限的进程可以覆写低权限用户控制的文件的DACL。为了成功利用该漏洞,要覆写文件的DACL来取消对权限的限制,比如给低权限的用户组写/编辑权限。

LSC安装后,会在\Lenovo\Lenovo Solution Center Launcher加一个任务,该任务是以更高权限运行的。可以在任务管理器中查看:

该任务会在login事件后10分钟运行LSC.Services.UpdateStatusService.exe二进制文件。

二进制文件会覆写C:\ProgramData\Lenovo\LSC\log\目录的所有文件的DACL,给认证用户组(Authenticated Users)中的所有成员完全访问权限。所以Authenticated Users中的所有成员都会有这些文件的访问权限。

为了成功利用该来的,需要在C:\ProgramData\Lenovo\LSC\log\目录创建一个硬链接文件,该文件会链接到要覆写权限的文件。

比如,在目录中创建一个任意名的文件,然后硬链接它到系统host文件:

CreateHardlink.exe “C:\ProgramData\Lenovo\LSC\log\2019-01-01.log” “C:\Windows\System32\drivers\etc\hosts”

然后登出再登陆,10分钟后,host文件的DACL就被覆写了:

为了武器化该漏洞,可以覆写以SYSTEM权限运行的进程加载的DLL的DACL,然后用shellcode覆写DLL,并触发该进程。

更多技术细节参见:https://www.pentestpartners.com/security-blog/privesc-in-lenovo-solution-centre-10-minutes-later/

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。