TAXII(Trusted Automated eXchangeof Indicator Information)协议、服务和信息格式主要定义 *** 威胁情报共享。STIX补充传输层面。

个人认知和理解有限,一些重要观点、例子和一些思考和理解总结如下。欢迎交流。

0 引言 提供结构化、可机读的威胁情报库

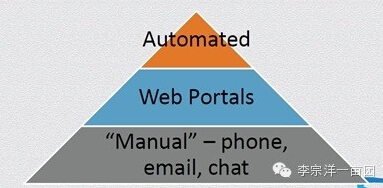

目前, *** 威胁的情报共享方式主要包括手工、网站订阅和自动化。

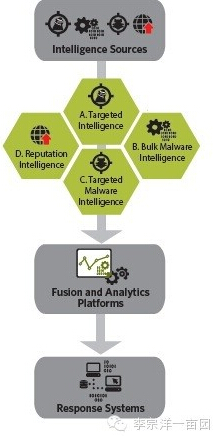

Accuvant的Threat Intellgence还谈到了白皮书Threat Intellgence包括相关组成

1.Intellgence源;

2.整合分析平台;

3.响应系统(即使用情报数据自动或手动执行响应动作的工具和系统)。“第二步”到“关键的第三步”,安全威胁库提供结构化、可识别的设备至关重要。

(一)TAXII关于威胁情报共享的模型分类

TAXII主要用于安全信息(信息源)的生产者thesource)、安全信息用户(subscribers同时, *** 、学术界、工业界等威胁管理机构。

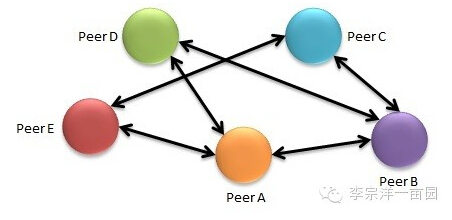

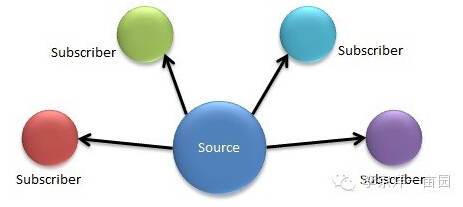

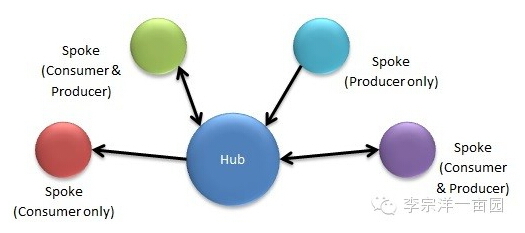

主要的威胁情报共享模型包括了点对点(Peer to Peer)、订阅型(Source/Subscriber)、辐射型(Hub and Spoke )等三种方式。

上图一目了然。

点对点(Peer to Peer)

订阅型(Source/Subscriber)

辐射型(Hub and Spoke )

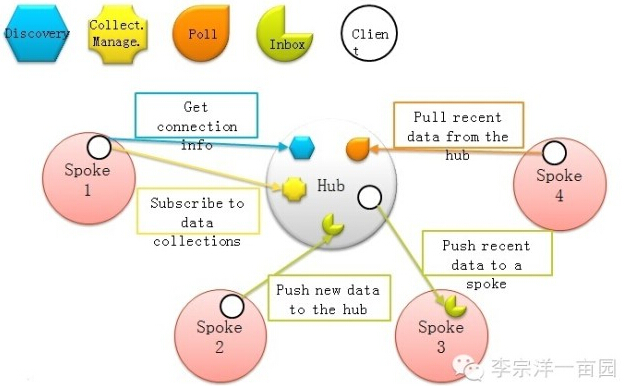

(二)TAXII威胁情报服务的类型划分

TAXII关于威胁信息交换的服务类型以及如何获得服务的通信格式都给了明确的说明。主要有以下几种类型。

Discovery –(发现服务)允许订阅者理解TAXII服务提供者提供的服务类型以及如何获得服务。A way to learn what services an entity supports and how to interact with them

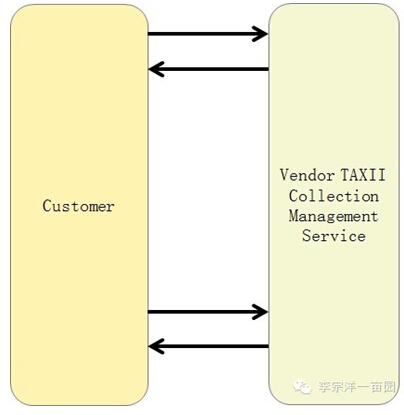

Collection Management – A way tolearn about and request subscriptions to Data Collections

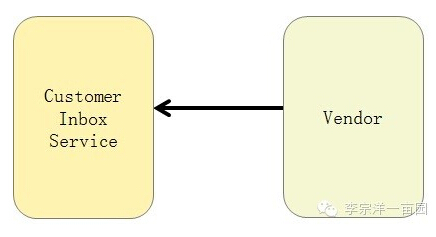

Inbox Service – (推送信息服务)A wayto receive pushed content (push messaging)

Poll Service– (拉回信息服务)A way to request content (pull messaging)

在辐射型(Hub and Spoke)不同服务类型的使用场景如下:

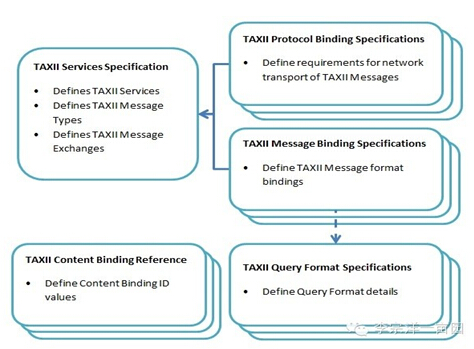

(三)TAXII Specifications andDocumentation

TAXII规格和文件主要包括:

服务规范:定义TAXII服务类型,TAXII情报类型和情报交流格式

消息规范:采用XML格式

协议规范:确定HTTP/HTTPS作为TAXII传输协议。从安全角度考虑https协议传输。

查询格式规范:定义了缺失的查询格式和处理规则。

内容及参考样例:列出常用样例。

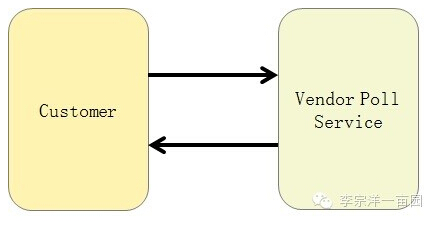

(四)Source/Subscriber案例

主要描述了订阅者签订购买合同、订阅信息和共享信息的几个过程。整个过程直接显示在上图中。

最近,我在业余时间关注了一段时间的安全信息。以后继续跟踪一些相关内容。

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。