如果是普通企业APP或者网站有漏洞,其实很正常。但是如果有人告诉你FreeBuf或者Wooyun有漏洞,所以每个人心中都有漏洞***反应肯定是“大新闻,大新闻”!

BlackHat会议即将举行,作为世界上最著名的黑帽安全会议,自然引起了很多人的关注。Black Hat2016年(世界黑帽大会)APP参与者可以查看一系列关于会议的信息,如注册信息、会议安排和消息通知。值得注意的是Black Hat 2016的APP有两个非常奇怪的逻辑漏洞,这两个漏洞在IOS和Android的APP中都可复现。

让小编为大家分析一下这两个逻辑漏洞。

漏洞分析

邮箱重复注册漏洞:

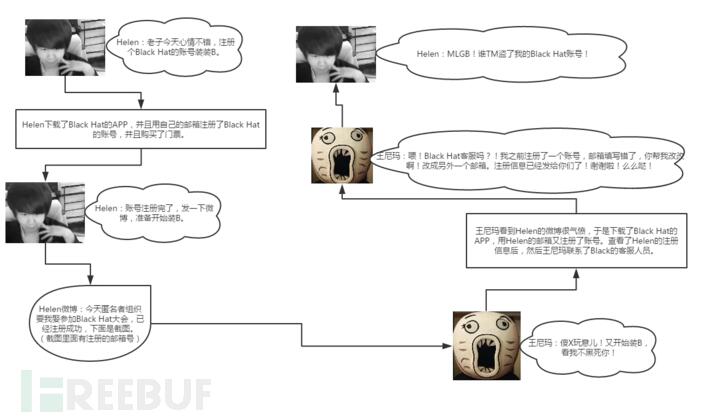

一般大家在网上通过邮箱注册的时候都会有验证,主要是用来区分邮箱是否注册过互联网账号,但是Black Hat不按套路出牌啊!假设A用户用自己的邮箱注册black hat 2016账号。B用户不想为会议门票买单,所以他们使用它A用户的邮箱再注册了一个 Black Hat 2016账号。也就是说,黑客可以用注册的邮箱账号再次注册Black Hat账号。我画一张图给你演示。

事实上,这只是一个例子很多 *** 可以利用这个漏洞。请自己补脑。

Cookie验证漏洞:

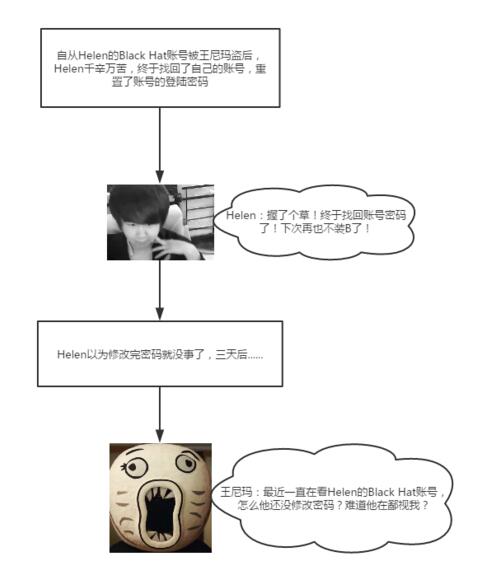

一般来说,当你更改密码时,以前cookie值不能继续使用,用户需要重新登录帐户。Black Hat对自己的APP安全似乎很自信,所以用户更改密码后,以前cookie值可以一直使用。WTF?!是的,就是这样。很明显,假设A的账号被B偷,登陆B手机。A重置自己的Black Hat账号密码。B不退出A的账号,B可以一直看A的Balck 帐户的所有信息。虚弱地问Black Hat,APP在传输数据的过程中不能添加session我继续用一张图片来演示。

参考

http://www.infosecurity-magazine.com/news/official-black-hat-usa-app-allows/

https://blog.lookout.com/blog/2016/07/29/black-hat-app/

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。