毫无疑问,Amazon Web Services它已成为一个非常强大和安全的云服务平台,可用于交付各种软件应用程序。AWS它还提供了一可扩展、可靠、服务选项广泛、灵活的结构体系,足以满足每个人独特的发展需求。然而,面对云环境的全面到来,我们在安全方面往往感到有点弱。接下来,我们将讨论三种实现这一目标的 *** ,希望为您提供一个可操作的起点。

CloudTrail

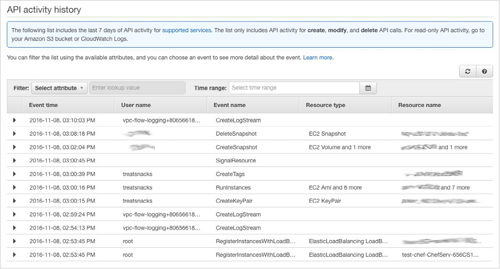

CloudTrail能够收集和收集我们的账户API调用各种相关信息(如调用程序、时间、调用IP地址以及与API调用相关请求和响应信息)并存储在中S3后续安全跟踪、事故响应、合规审计等。顺便说一句,CloudTrail默认加密所有数据。Amazon基于提供一套CloudTrail免费层允许您在过去七天内查询各服务区的事件。

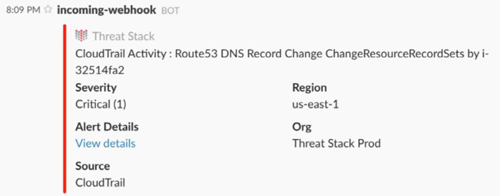

如何在下面的例子中Threat Stack中使用CloudTrail。我们将在生产环境中Route53 DNS发生变化时弹出警告。DNS变更可能属于计划,但是CloudTrail相关数据仍将被捕获并由Threat Stack向我们快速发出提醒。

EBS加密

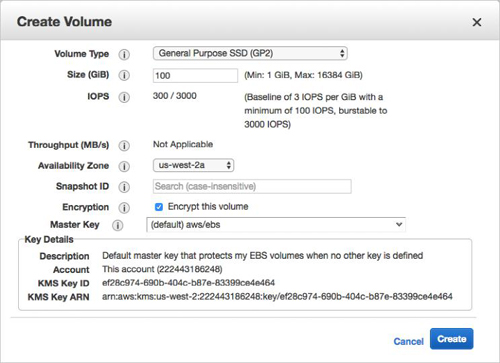

EBS全称为Elastic Block Store,即弹性块存储服务EC2实例存储高耐久性数据。可视为附加到EC2磁盘驱动器的实例。EBS与S3区别在于前者只能配合EC2使用。使用EBS加密机制的***优点是可以随时使用,不会造成任何性能影响。此外,它的使用 *** 非常简单——只需点击一个复选框。如果有人访问您以前使用过的分卷,加密机制的存在将使其无法查看任何实际数据。

配合STS启用IAM

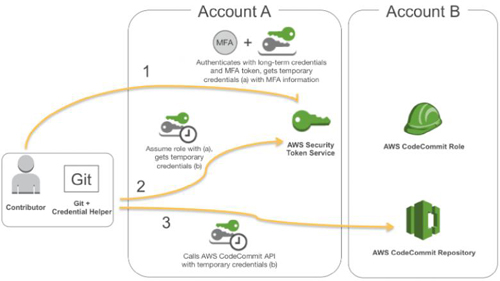

IAM身份和访问管理意味着STS则为Amazon的安全令牌服务。STS基本功能是允许每个人都要求用户临时性和有限的权限IAM凭证。虽然这个功能比前两个更难设置,但它的效果绝对物有所值。STS,您可以通过双因素验证机制保护用户的访问密钥和秘密ID。与为用户提供长期权限的访问密钥相比,用户现在将通过Amazon IAM API提交自己的密钥和双因素设备信息,以完成验证。接下来,IAM API用户将在未来一小时内提供一组密钥,密钥将在到期后自动无效。IAM还支持有效周期较短的密钥; 最短时间为15分钟,最长(默认)有效期为1小时。虽然这不足以解决所有访问密钥丢失的问题,但它仍然可以显著提高控制访问密钥泄漏的能力,并确保双因素设备在特定时间内的访问操作。

总结

在考虑向AWS当在账户中添加安全因素时,这些因素的复杂性往往会让人们感到不知所措。我希望今天文章中提到的例子能帮助你降低相关的复杂性,从而更容易实现AWS提高云环境安全性。

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。