穿透钉钉内网

因为我们公司有一部分程序员在北京,有一部分在沈阳,服务器在北京,但沈阳同事测试代码是一个问题,所以我们需要内部 *** 渗透,因为公司相当一部分业务与钉合作,所以我们只是使用钉内部 *** 渗透。由于导演,操作相对容易,所以每天都要感谢导演。这篇文章也是导演的指导,我因为某些原因离开了,我也非常感谢这次工作之旅,我真的学到了很多。

钉钉内网穿透工具ngrok使用

- 什么是 ngrok :

ngrok 是在公共端点和本地运行的反向 *** Web 在服务器之间建立安全通道。ngrok 可以捕获和分析所有通道上的流量,便于后期分析和重放。

- ngrok 的作用 :

有时我们需要临时使用当地 Web 网站部署到外网,供他人体验评估或协助调试等。我们通常这样做:

本例背景:出差时访问公司内网 git 仓库和 gitlab

- 下载 ngrok :

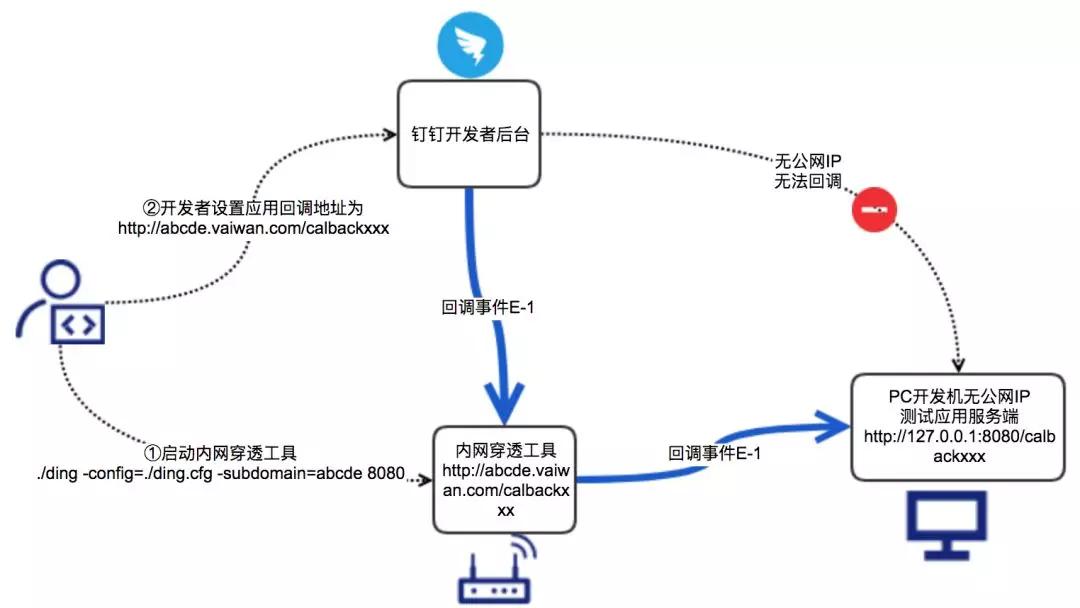

由于 ngrok 是一个开源程序,官网服务在国外,国内访问速度慢,所以用钉子提供 ngrok,钉钉官方给出的原理图如下:

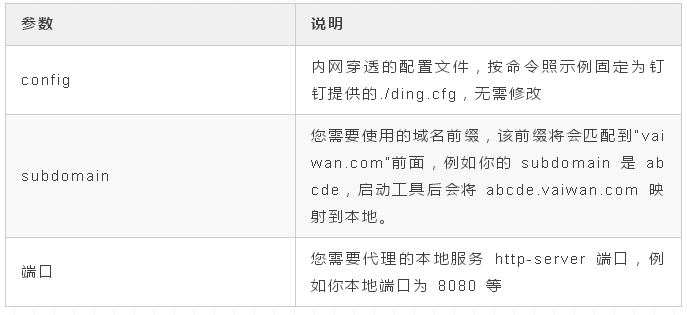

- 命令参数说明 :

搭建 ngrok 反向 *** 服务器

下载工具:

https://github.com/open-dingtalk/pierced (选择合适的系统下载)

启动工具:

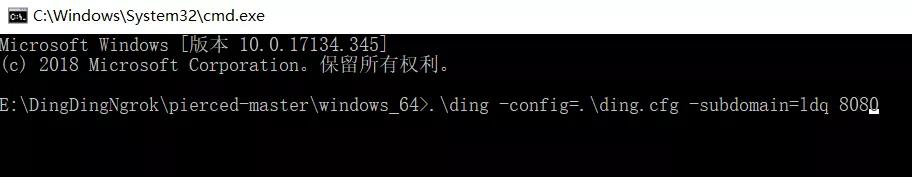

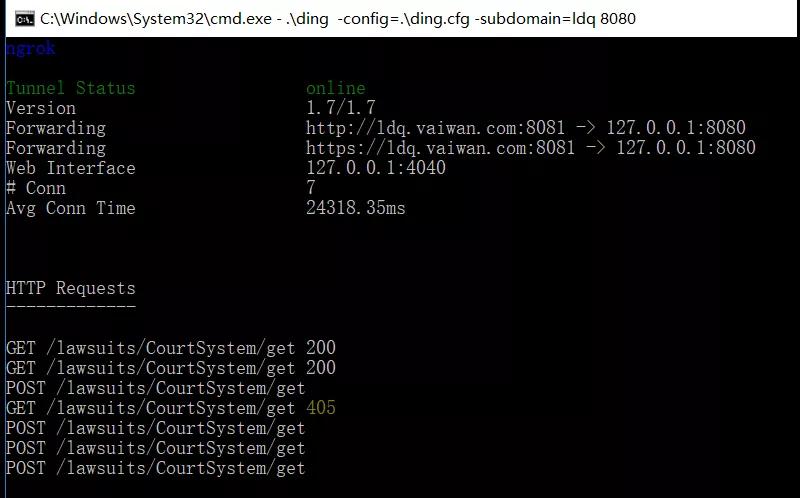

在你所下载ngrok打开运行窗口的位置,然后输入:“./ding -config=./ding.cfg -subdomain= 域名前缀 端口”,以 windows 为例:

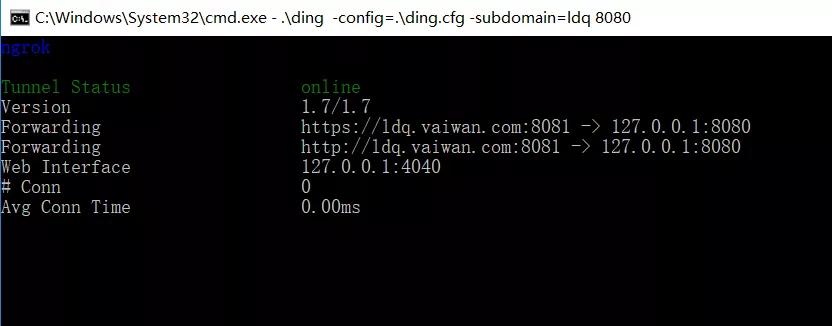

- 启动客户端成功后,效果如图:

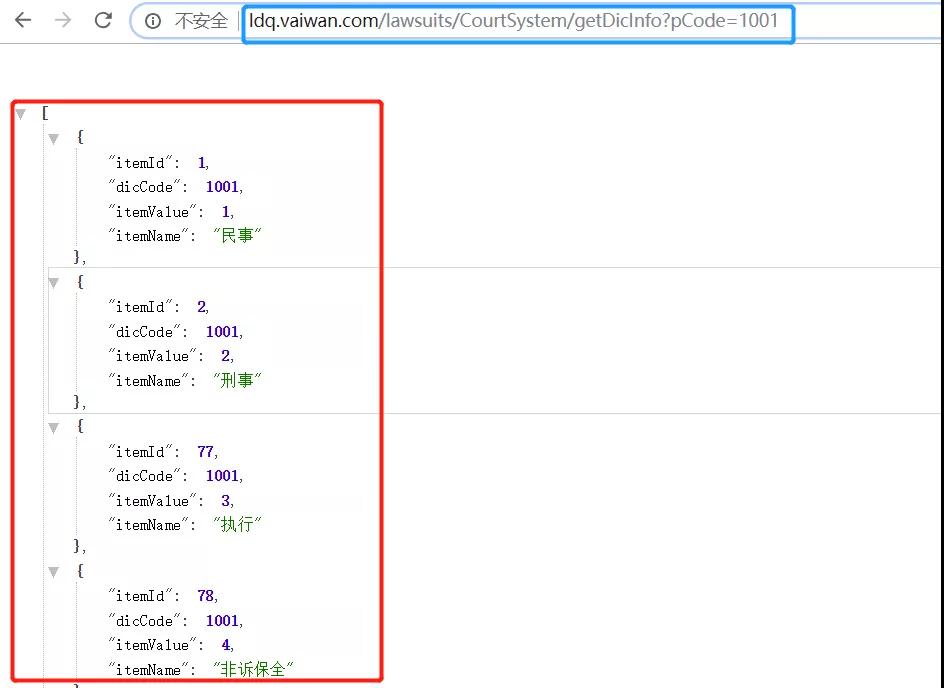

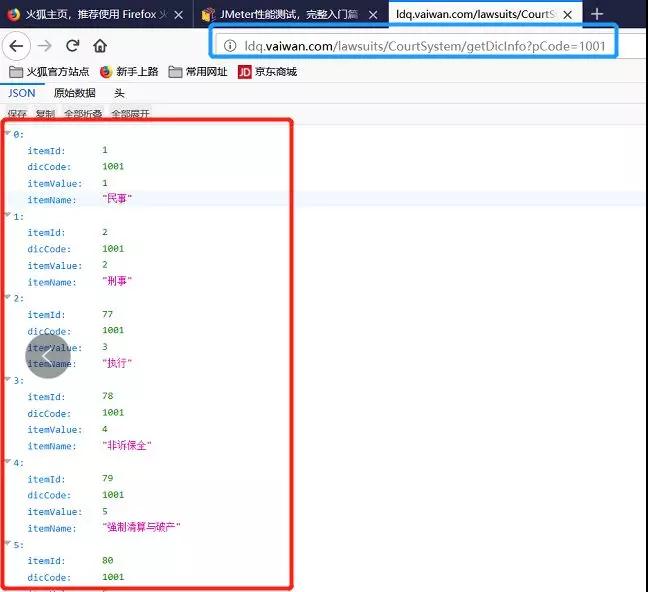

- 启动客户端后,您访问http://ldq.vaiwan.com/xxxxx 都会映射http://127.0.0.1:8080/xxxxx

注意:

本机

同事电脑

客户端显示的线程

参考资料:

https://hacpai.com/article/1536648478230

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。