2019年2月20日,DNSPod发布通知称,监控到大规模黑产品危害事件发生,导致被子危害的用户在访问所有 *** 服务时DNS分析调度到江苏电信或周边线路。

为什么会出现这样的现象?

因为用户使用病毒DNS病毒分析DNS再递归给114.114.114.114或其他公众DNS。此时,公共DNS会认为用户来自病毒DNS网段。

如果病毒DNS所在的电信 *** ,所以公共DNS优先输出电信CDN,此时,对于联通和移动用户来说,有必要跨越运营商的结算边界,访问电信CDN由于服务器,大量用户出现跨 *** 访问,导致运营商之间的跨 *** 访问结算和出口拥堵,导致用户体验极差。

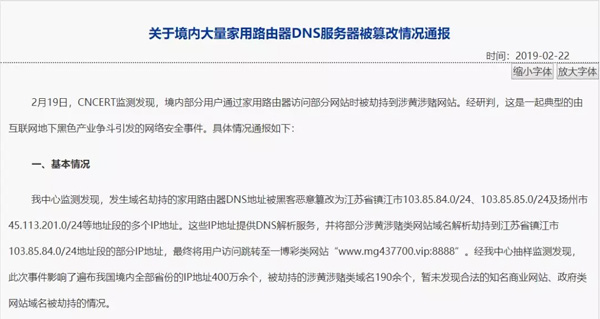

2019年2月22日,国家互联网应急中心CNCERT发布通知证实黑客危害路由器事件主要针对用户DNS劫持导致用户在访问一些网站时被劫持到涉黄涉赌的网站上。

耸人听闻的DNS劫持

何为DNS劫持,恐怕还要从DNS从功能开始。

1. DNS功能:

DNS中文全称域名系统(英文:DomainNameSystem,缩写:DNS)是互联网的服务。作为域名和IP地址相互映射的分布式数据库可以更方便地访问互联网。DNS使用TCP和UDP端口53。

用户上网时,没有人记得网站服务器IP地址,一是IP地址太多了。第二,我根本记不住了,一些网站服务器必须不断更新IP地址。所以为了方便大家上网,我们会把网站域名和网站服务器IP地址是相关的,这就是DNS服务器的功能。

当用户上网时,他们只需要输入网站DNS搜索相应服务器的服务器IP然后访问互联网。

说到这里,不可避免地让我们想起生活中的 *** 簿,通过姓名检查 *** 号码和DNS作用相似。

2. DNS劫持:

DNS协议是 *** 上最重要的服务之一,但在黑产盛行的时代,DNS服务也是最容易被黑产品使用的工具。

在上网的过程中,我们都遇到过网页莫名其妙地跳转的情况。打开的目标网站不是原始内容,而是跳转到未知页面。即使最终用户输入正确的网站,也会被指向跳转到恶意网站,或者本可以正常访问的页面,突然打不开。DNS劫持,又称域名劫持。

这些令人不安的异常现象的味着你可能是DNS劫持、投毒的受害者。

DNS劫持(DNS钓鱼危害)它非常凶猛,不容易被用户感知导致巴西银行巴西银行近1%的客户受到影响危害而导致账户被盗。

黑客利用宽带路由器对用户的缺陷DNS进行篡改——用户只需浏览黑客控制的用户WEB宽带路由器的页面DNS会被黑客篡改,因为应该WEB页面有特殊的恶意代码,可以成功避免安全软件检测,导致大量用户被使用DNS钓鱼诈骗。

本次CNCERT 400万 用户的家用路由器DNS被劫持,进而造成了很大的 *** 安全。

黑产操纵DNS劫持事件的主要目的是通过用户访问和点击非法网站来分析用户的一些正常域名。

正常DNS访问的网站

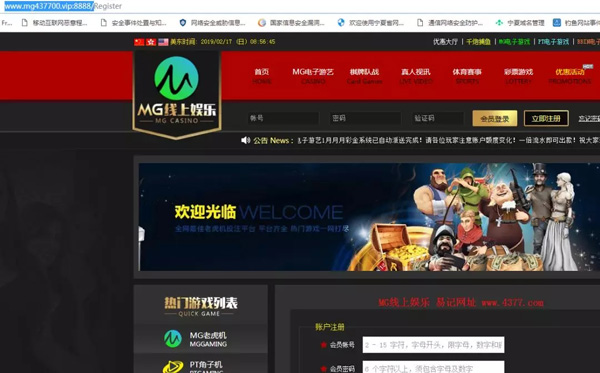

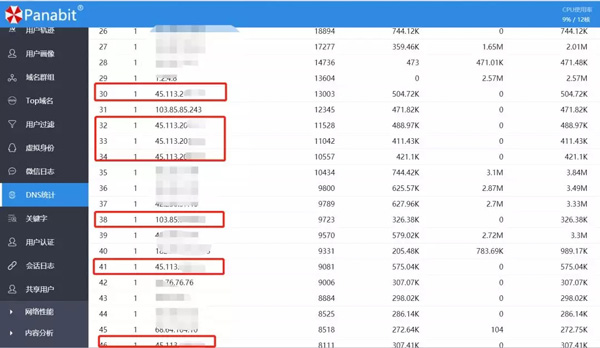

具体表现为:103.85.84.0/24、103.85.85.0/24、45.113.201.0/24三个地址段提供DNS服务劫持了190多个域名的分析,最终跳转到网站www.mg437700.vip:8888

被劫持到境外非法网站

本次DNS劫持涉及面广,影响大,是一个非常严重的事件。所以,抛开这个事件不谈,在DNS在历史上,有许多大规模的劫持。作为普通用户,我们有什么 *** 可以针对它?DNS劫持做一些预防措施?

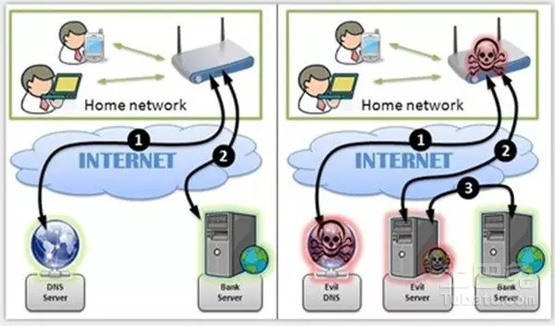

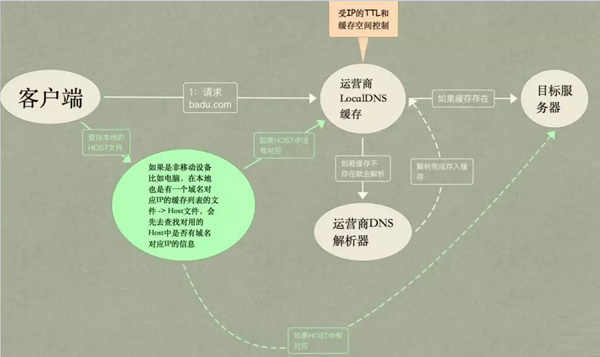

先来看看DNS *** 拓扑:

如上图所示,在整个上网过程中,DNS这一环节无疑是脆弱的,不受用户控制。DNS劫持通常发生在为每个人提供互联网的 *** 运营商的公共场所DNS服务器,普通用户难以处理,无法有效预防,导致目标网站被劫持时跳转到其他地址。

对付运营商DNS劫持,设置可靠的DNS服务器通常可以解决问题。然而,许多朋友设置了可靠的设置DNS服务器完成后,仍然无法正确分析IP例如,网站的地址IP地址明明可以Ping但是不能访问。

这部分网站无法访问的原因是网站域名分析错误,存在这些可能性:

- 黑客危害国外根服务器污染国内服务器域名解析;

- 由于 *** 节点在数据传输过程中较多,节点也可能成为危害目标;

- 黑客在危害单个网站时,由于节点较多,节点污染会影响整个 *** 。

- 运营商开始普及IPv6地址,而IPv6地址都是公网IP,无需NAT,因此更容易被黑产品利用。

针对IPv6场景多说一点,区别以前IPv4的 *** ,IPv6 *** 让一切原本受苦IPv4的NAT受保护的家用路由器暴露在公共 *** 上,有漏洞的家用路由器可直接渗透,造成节点污染,影响整个 *** 。

这导致了安全研究人员发现的台湾合勤科技、德国等 *** 犯罪分子利用路由器的高危漏洞Speedport等公司的路由器产品存在7547端口对外开放的现象,危害可以通过发送基础TR-069和 TR-064该协议的指令使用了数百万个路由器。

中国正在大规模推广大 *** IPv6这方面的技术风险需要特别注意。

上周末,德国电信向客户提供的路由器遭遇危害,多达90万客户受到影响,需要重启路由器接收紧急补丁。

物联网搜索引擎Shodan报告中有4100万设备开放7547端口,约500万设备暴露TR-064服务。

而TR-064在设置NTP命令在时间服务中注入漏洞,危害通过向7547端口发送特定命令的数据包,执行的命令是“busybox iptables -I INPUT -p tcp –dport 80 -j ACCEPT”,打开防火墙80端口危害远程访问 *** 管理界面。

针对DNS劫持,我们还有其他 *** :

- 直接使用服务器IP地址从根本上遏制了DNS劫持;

- 如果服务器IP总是变化,所以我们可以选择手工设置114.114.114.114或8.8.8.8知名的DNS服务器;

- 尽管设置了知名的DNS但是,如果电脑被黑客控制,我们可以安装防病毒软件危害;

- 安装杀毒软件后,黑客没有危害,反而被杀毒软件劫持,所以我们选择卸载软件或重新安装系统;

- 以上均解决不了问题的话,可以联系专业厂商,如选择购买Panabit P *** og处理服务器;

如何使用P *** og进行检查

1. 在DNS统计处查询

被劫持可以发现DNS服务器的IP该 *** 中可能存在劫持用户的地址。

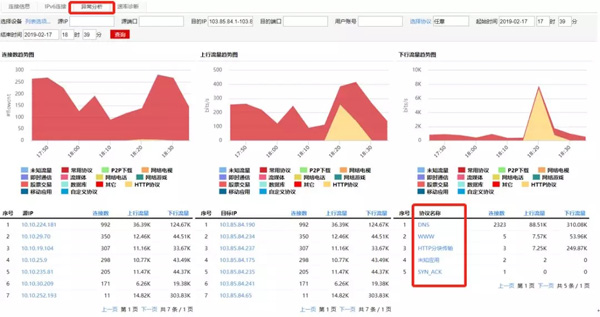

2. 会话日志处筛选

直接选择“异常分析”选项,直接找到异常用户IP与异常协议的名称 (注意)P *** og上输入IP采用地址段“x.x.x.x-x.x.x.y”的格式)

3. Panabit用户检查自己的 ***

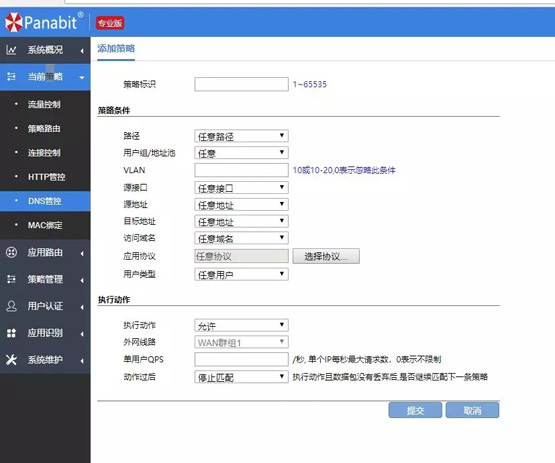

对劫持的DNS重新指正常DNS服务商(DNSPod)。

具体操作界面如下:

end,此次DNS劫持事件,希望能引起足够的关注,只要我们知道如何正确使用互联网,了解掌握防止 *** 安全的 *** ,真正采取预防措施,处于萌芽状态,那么DNS劫持有什么可担心的?

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。