【RSA2019创新沙盒 】CloudKnox:用于混合云环境中的身份授权管理平台

每届RSA会议的创新沙箱链接引起了公众的关注。创新沙盒的初衷是为 *** 安全领域的初创企业提供一个展示其创新技术或愿景的平台,以及可能给信息安全行业带来的变化和发展。

2019年,入围RSA会议创新沙盒“十强”企业将在3月4日的会议上展示约3分钟,并回答委员会的问题。评委包括行业投资专家、 *** 安全专家和 *** 安全公司CEO、企业CISO、行业顾问等。为了帮助大家了解这十家企业,绿盟科技推出了一系列文章今天我们来介绍一下CloudKnox公司。

公司介绍

CloudKnox是一家位于美国加利福尼亚州森尼韦尔的初创高科技公司,成立于2015年9月。公司已经完成A总融资1075万美元。

在介绍公司之前,我们首先提出以下问题:

- 谁能访问云环境?

- 这些用户有哪些权限?

- 用户使用这些权限能做什么?

- 用户实际使用过哪些权限?

- 风险是什么?我们如何降低风险?

目前的云平台大多采用基于角色的访问控制(RBAC)在访问控制模型中,不同的角色有不同的权限,然后给用户一个特定的角色获得相应的权限。但在云环境中,按照这一策略赋予用户的权限可能太大。2017年2月,亚马逊AWS由于程序员的误操作,大量服务器被删除,最终导致Amazon S3停机4小时。这说明在云环境中,特别需要限制高风险权限的操作。

CloudKnox专注于访问控制领域,致力于解决上述问题,关注用户身份的权限及其实际使用权限,希望通过梳理用户操作中使用的身份和权限,减少其身份所需的权限,降低未使用权限泄露带来的风险。

产品介绍

公司提供云安全平台(CloudKnox Security Platform),身份授权管理用于混合云环境(Identity Authorization Administration,IAA),减少内部人员凭证丢失、误操作和恶意造成的风险。目前,该平台支持主流云计算环境,如Microsoft Azure、VMWare vSphere、Amazon Web Services、Google Cloud等。

CloudKnox Security Platform有五大关键能力:

(1) 可视化和洞察身份、权限、活动和资源;

(2) 授权基于活动的身份。(Activity-based authorization),授权对象包括服务账户,API keys、第三方合作伙伴等;

(3) JEP(Just Enough Privileges)控制器可以自动调整用户权限,从而降低高权限用户的风险;

(4) 在混合云环境中进行异常检测和身份活动分析;

(5) 提供高质量的合规报告活动数据量的活动数据。

以下是该平台的一些截图。

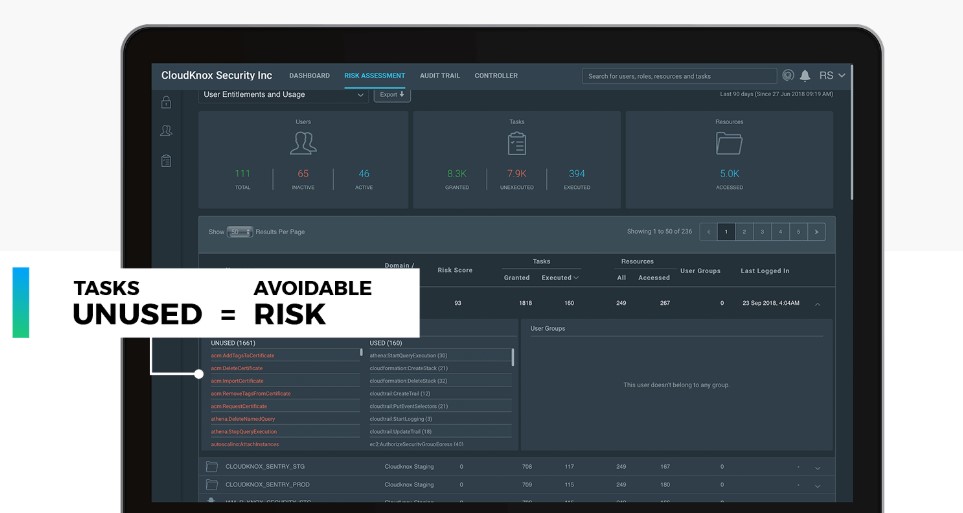

(1)CloudKnox Security Platform持续监控用户行为,用户行为包含系统授权用户操作。通过持续监控,平台可以将用户的权限分为两类,如下图所示。

安全管理员一开始会给用户几个权限,但有些业务权限可能不会被使用,可能会被盗和滥用,造成不必要的风险。换句话说,如果这些未使用的权限可以被切断,风险将最小化。

(2)该平台将评估上述风险。未使用的权限越多,或滥用的风险越高,整体风险分数越高。

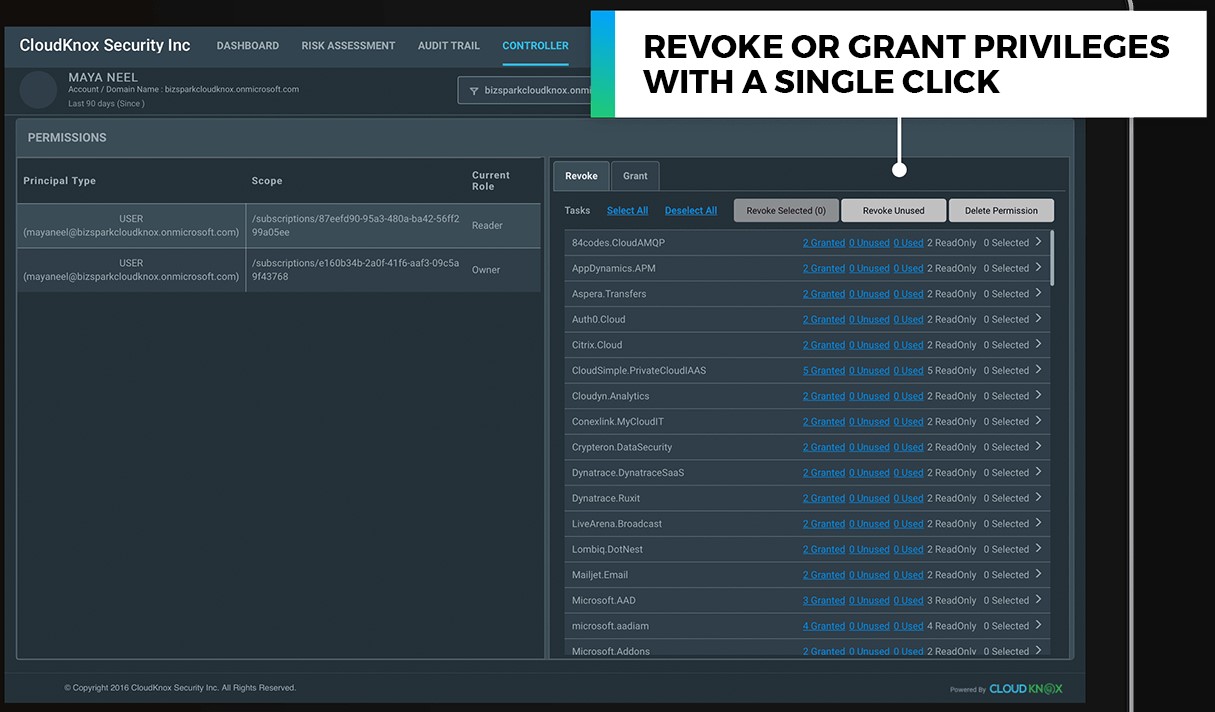

(3)管理员发现上述风险后,可以通过点击鼠标取消或授权身份权限。

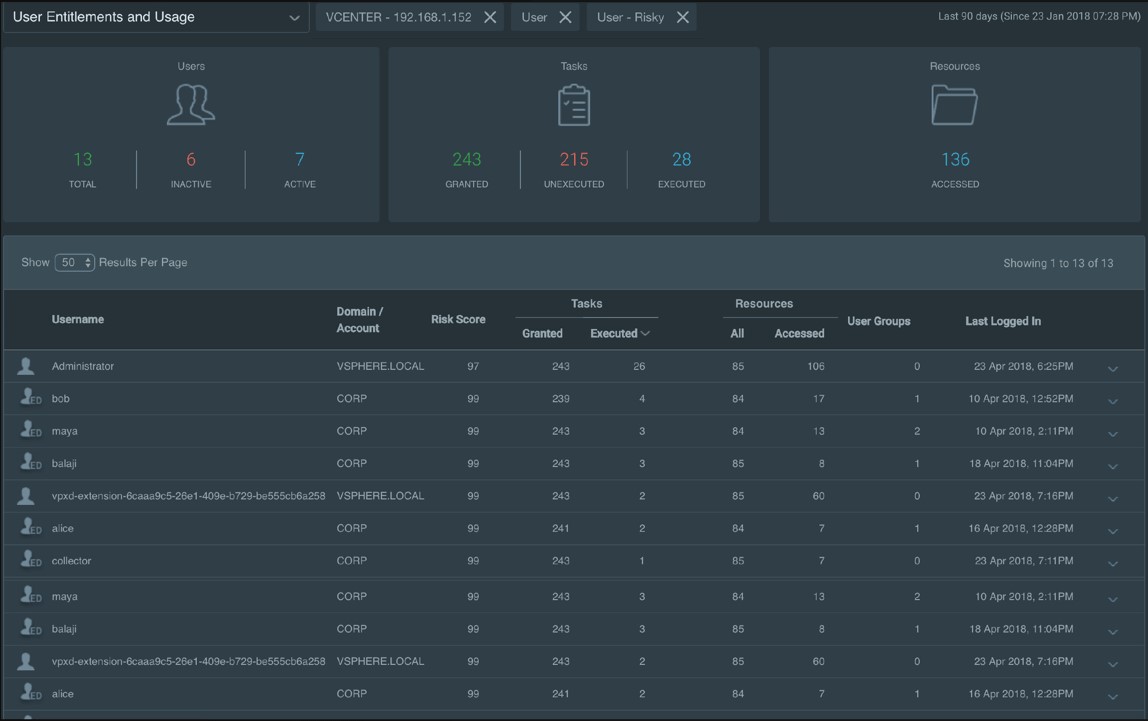

(4)用户的威胁分数等信息可以直观地看到,也可以导出CSV、PDF等格式文件。

点评

传统的权限管理具有固定、不可持续的特点,容易导致管理和操作脱节。通过分析,CloudKnox的思路是一个用户具备某个权限,但是平时又不使用这个权限,则可以认为这个用户不具备这个权限并予以撤销。这其实也是对最小特权原理的一种实现方式,CloudKnox所提出的JEP,本质上是最小特权原则,但闭环评估比传统的权限管理更实用,用户体验更好。

然而,在实际环境中,身份和权限之间的关系是复杂的,即使有些权限没有被使用,也可能需要在某个时刻使用。此时此刻,可能与内部人员丢失、误操作和恶意操作相对应,但也可能是正常用户的需要。虽然管理员可以再次授权被撤销的权限,但从用户需要的权限到管理员的验证和授权之间会有一定的时间间隔,这可能会使一些关键业务响应不够及时。此外,当有许多身份和权限时,管理员的工作量可能非常大。CloudKnox对这些问题的相关描述尚未在公共信息中看到。但一般来说,通过限制用户的实际未使用权限,可以有效降低凭证丢失、误操作和恶意内部人员带来的风险。

公司官网:http://www.cloudknox.io

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。